ITコンサルタントの久光です。

今回は、NCDCが過去に行ったIoTシステムのセキュリティコンサルティングの内容を一般化して、セキュリティ対策の検討プロセスについて解説します。

目次

企業が取組むべきセキュリティ対策とは?

情報セキュリティの事故はどの企業にも起こりうることとして考える必要があります。とくにIoTのようなインターネットにつながるシステムを用いる場合、そこには多くの脅威が潜んでいます。

また、セキュリティへの脅威との闘いに終わりはなく、次々と新たな脅威が現れることも忘れてはいけません。すでに対策を取っている場合でも、常に更新していくことが必要です。

セキュリティ対策の検討を行う前に必要なこと

一般的に、システムの種類やそこに迫り得る脅威の種類に関係なく、システムを守る取り組み全般を「セキュリティ対策」と一言で表現することが多いです。

しかし、前提として、どんなシステムにも万能な(必要十分といった方が正確かもしれません)セキュリティ対策を定義することは難しいという事実があります。それを理解した上で対策を検討する必要があります。

万能なセキュリティ対策が存在しない大きな理由としては次の2つが挙げられます。

- システムによって守るべきポイントが異なる

- システムの構成要素によって打てる対策が異なる

したがって、セキュリティ対策の検討を行う際には、システムによって異なるこれらの点(守るべきポイント、システムの構成要素)が把握できている必要があります。

そのためには、最低でも以下の2つは事前に準備しておく必要があると考えます。

- 機能一覧:機能を悪用された結果、考えられる被害、その影響度を検討するために必要。つまり、何を守るべきかを考えるために必要。(前述の理由1に対応)

- システム構成図:システムの構成要素によって、利用できるセキュリティ対策が変わってくる。つまり、どうやって対策するかを考えるために必要。(前述の理由2に対応)

このような情報(システム構築時の成果物)が存在することが前提となるため、セキュリティ対策検討のフェーズのみを受託するケースは少なく、NCDCでコンサルティングを行う場合は、機能・非機能要件の定義、システム検討も含めたセットで担当させていただくケースが多いです。

参考としたIoTセキュリティガイドライン

前述した事前に必要な情報の定義や、以下で説明していく具体的なセキュリティ対策の検討プロセスを決めるにあたって、複数のIoTシステムに関するガイドラインを調査しました。

以下で説明していくセキュリティ対策の検討プロセスは、上記のガイドラインにそのまま沿っているわけではありませんが、「システムにおける脅威を分析した後にセキュリティ対策を検討する」という大きな流れや、 脅威分析のやり方について、IPA 独立行政法人情報処理推進機構が公開している『IoT開発におけるセキュリティ設計の手引き』を一部参考にさせていただきました。

セキュリティ対策の具体的なプロセス

脅威分析→対策検討の順で進めていきます。

脅威分析

脅威分析にはさまざまなアプローチがありますが、今回は作成した機能一覧を材料に、下記のプロセスで実施しました。

- 各機能に対して、悪用された結果考えられる被害、その結果どうなるかをブレイクダウン

- 被害が発生した時の影響度を点数付け(対策する/しないの基準になります)

- 被害を発生させるための攻撃経路を記載

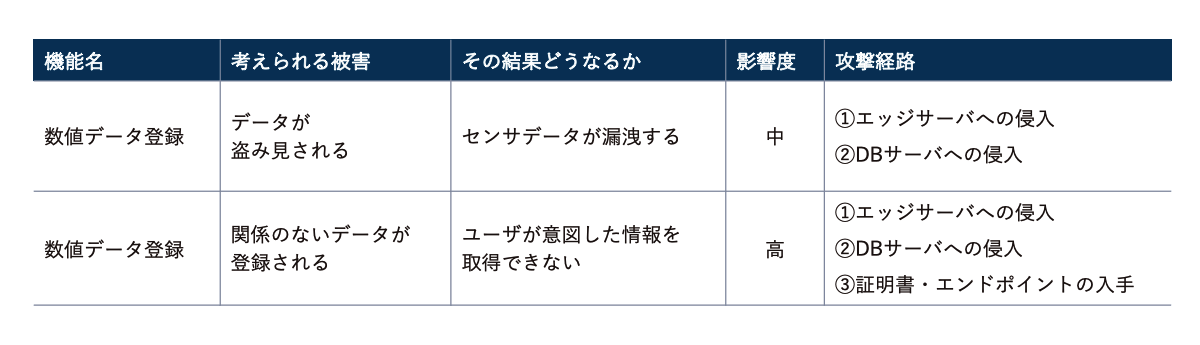

具体的なイメージを持っていただくために、驚異分析の結果の一例を紹介します。

これは、さまざまなセンサからデータを収集しAPIとして提供するシステムで、「センサデータを登録する」という機能についての分析結果です。

影響度の基準については、システムや考え方によって定義が異なると思うので、関係者で議論して決める必要があります。

例えば、次のような基準が考えられます。

- 高:データが欠損し修復できない状態になる、機密データの漏洩

- 中:一時的にサービスを利用できなくなる、機密でないデータが見られる

- 低:その他影響が小さく許容できるもの

また、よくあるリスクの評価指標として、影響度に発生率を掛けたものが使われることがありますが、これまでの経験上、発生率を精度よく見積もることが難しく、直感に頼った評価となりやすいと感じていたため、ここではシンプルに影響度のみの指標としています。

攻撃経路については、事前に作成したシステム構成図を参考にしながら、上記で挙げた被害がどういった経路で起きうるかを列挙していきます。

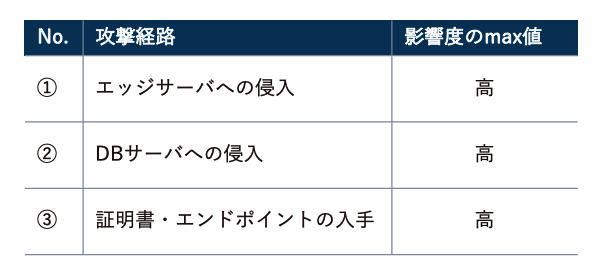

全ての機能についての脅威分析が完了したら、攻撃経路ごとに影響度を含めてまとめていきます。

以下の表だと、影響度のmax値が全て「高」となっていますが、全ての機能について分析していくと、「低」「中」のものも出てくるので、「低」のものは対策検討せず影響度の高いものから対策を検討・導入していく、等の進め方となります。

補足ですが、こちらの表と事前に作成した構成図を照らし合わせれば、攻撃経路が網羅的に抽出されているかがチェックできて良いと思います。

対策検討

ここから、各攻撃経路に対する対策を検討していきます。

一口に対策と言っても、被害を未然に防ぐための対策から実際に被害が起きた際の対応方法まで、いくつか種類があると思います。以前行ったコンサルティングでは、以下の4つに領域を分けて検討していく方法をとりました。

- 事前対策(未然防止策)

- 事前対策(被害低減策)

- 事後対策(検知方法)

- 事後対策(対応方法)

具体的なイメージを持っていただくために、あくまで一例ですがそれぞれの領域にどんな内容が入るかを以下に記載します。

事前対策(未然防止策)

- 推定しにくいパスワードの設定

- 定期的なOS・アプリケーションのアップデート(マネージドサービス利用の場合は不要)

事前対策(被害低減策)

- 定期的にバックアップを取得

事後対策(検知方法)

- Amazon GuardDuty(マネージド型脅威検出サービス)の設定

事後対策(対応方法)

- サーバーをネットワークから切断

- OS等を再インストール

- パスワード変更

- バックアップファイルからデータを復元

詳細な説明はここでは省きますが、例えば検知方法として記載しているAWSのGuardDutyのように、クラウドベンダーが提供しているサービスを上手く活用することで、よりセキュアなシステムを効率的に構築することが可能になります。

セキュリティ対策をご検討中の方へ

一口にセキュリティ対策と言っても、何から手をつけていけば良いかわかりにくいかと思いますが、ここで紹介した通り、対象となるシステムを理解した上で、脅威分析や対策検討を行っていく必要があります。

NCDCでは、最適なシステム構成の検討からセキュリティ対策の検討まで一貫して実施することが可能です。とくにクラウドを活用したシステムでは多くの実績を有していますので、マネージドサービスを上手に活用したセキュアなシステムをご検討中の方は一度NCDCにご相談ください。

参考資料

参考としたIoTセキュリティガイドラインは下記のリンク先で公開されています。

- IPA 独立行政法人情報処理推進機構「IoT開発におけるセキュリティ設計の手引き」

- 総務省 経済産業省IoT推進コンソーシアム「IoT セキュリティガイドライン」

- 内閣官房サイバーセキュリティセンター(NISC)「安全なIoTシステムのためのセキュリティに関する一般的枠組」

- 重要生活機器連携セキュリティ協議会(CCDS)「IoTセキュリティ評価検証ガイドライン」