企業システムにスマートデバイスが活用される機会は年々増えてきています。

NCDCでも業務改善のための従業員向けモバイルアプリの開発など、スマートデバイスを業務に利用したいというご相談を数多く受けており、今後も企業のスマートデバイス利用は増えていくと考えられます。

スマートデバイスを利用するシステムを導入することでユーザーの利便性は向上しますが、セキュリティやサポートの観点からは、自社で利用しているデバイスの数が増えれば増えるほど、その管理にかかるコストも増えてしまうという問題もあります。

今回は、そのスマートデバイスの管理にフォーカスし、どのような要求があるのか、それに対するソリューションにどのようなものがあるのかをまとめてみたいと思います。

目次

各種設定・ポリシーの統一

企業内で社員に端末を配布する場合、その企業内のネットワークやシステムを利用するための設定や、企業で策定されたセキュリティポリシーに応じた設定を全ての端末に施す必要があります。しかし、管理対象の端末が複数台存在する場合は、1台1台手動で設定するのは手間がかかります。

企業内の端末で統一すべき設定・ポリシー」

- WiFiの接続設定

- メールクライアントの設定

- パスワードポリシー

- 端末の機能制限

- etc…

この問題を解決するためにiOSでは構成プロファイルという仕組が提供されています。

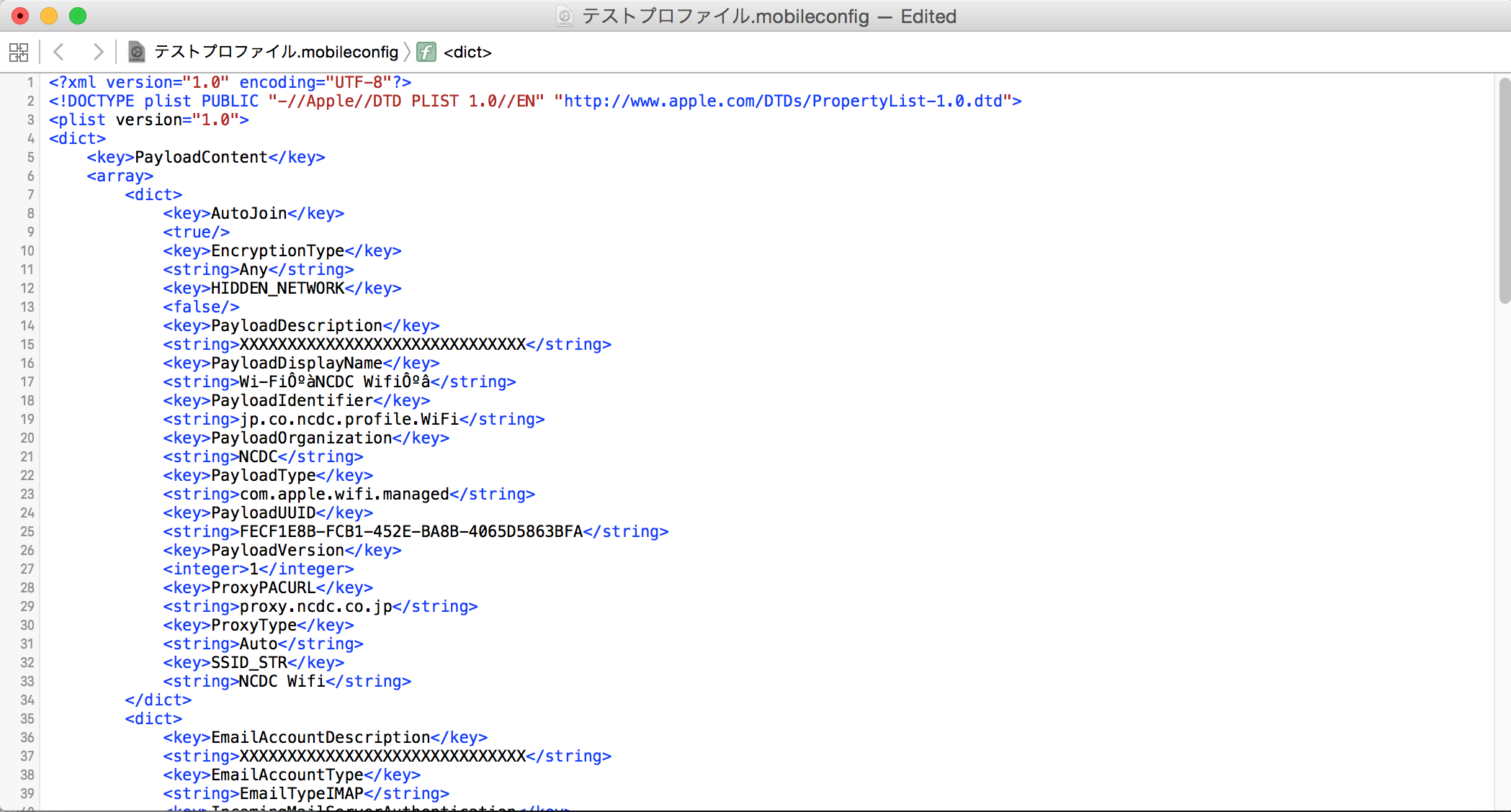

構成プロファイル

構成プロファイルは、iOSデバイスに対して施す各種設定を、XMLファイルとして定義し、その定義ファイルを各種iOSデバイスに適用するという仕組になります。

この仕組を利用して企業内の全ての端末をセットアップすることにより、企業内で各種設定・ポリシーを統一する事が可能です。

構成プロファイルを作成する

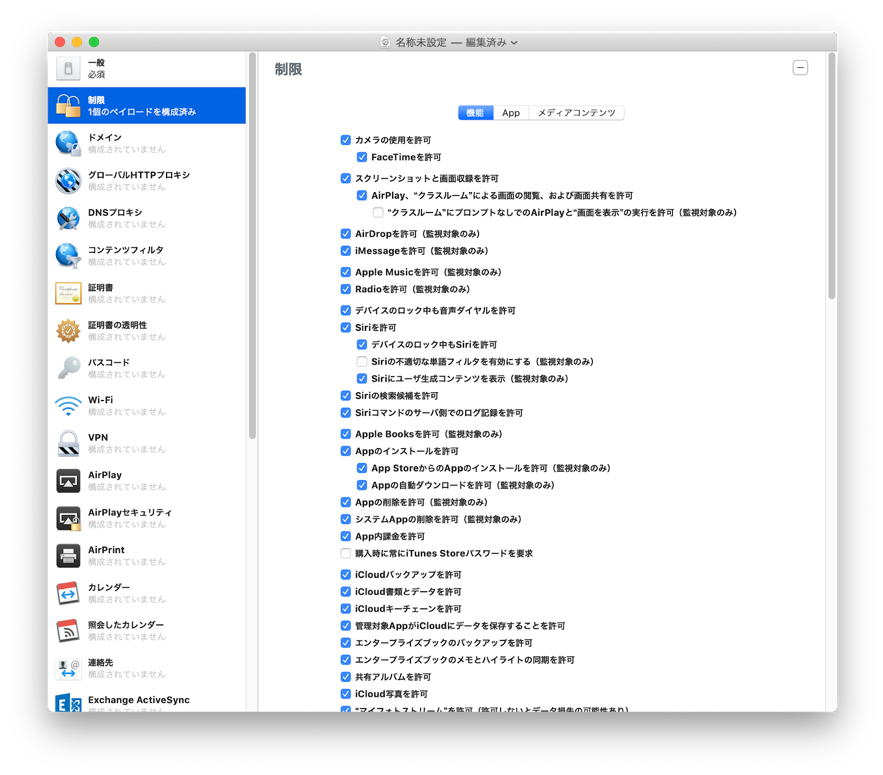

この構成プロファイルは、XMLファイルをテキスト編集して作成する事も可能ですが、Apple Configurator2というツールを使ってGUIで設定する事が可能です。

構成プロファイルの端末に適用する

作成した構成プロファイルを端末に適用する方法はいくつか存在します。

- Apple Configurator2を起動したPCで構成プロファイルを開いて、端末を有線接続して適用する

- メールに添付する形で配信し、メールクライアントから添付ファイルを実行する形で適用する

- Webサーバーで公開し、端末のブラウザ経由でファイルのURLを実行して適用する

Apple Configurator2

構成プロファイルの説明の中でも登場していますが、iOSではiOSデバイスを簡易的に管理するためのツールとしてApple Configurator2というツールを無償提供しています。

Apple Configurator2

Apple Configurator 2.9以降を使用するには、macOS 10.14(Mojave)以降を搭載したMacが必要です。

Apple Configurator 2は以下のデバイスに対応しています。

-iPad

-iPhone

-iPod touch

-Apple TV(第3世代)プロファイルのインストールのみ

-Apple TV(第4世代以降)

-iMac Pro、Mac mini(2018)、MacBook Pro(13インチ、2018、4つのThunderbolt 3ポート)、MacBook Pro(15インチ、2018)、MacBook Air(Retina、13インチ、 2018)でのApple T2セキュリティチップの復元

Apple Configurator2でできること

- 複数台の端末の基本情報の管理(UDIDやオーナー名など)

- 構成プロファイルを作成・編集・iOS端末への適用

- iOS端末にインストールされているプロビジョニングプロファイルと認証済みアプリの追跡、またはそのインストール

- iOS端末からクラッシュログを抽出

小規模の企業や組織であれば、このApple Configurator2を利用して組織内のデバイスの管理を行なう事ができます。したがって、iOSデバイスの運用をこれから始めようと考えている組織や小規模の企業の場合は、無償でデバイス管理の運用を始める事が可能です。

多数の端末の統制とリモート制御

企業や組織の規模が大きくなり、管理対象となる端末が数百・数千に及ぶようになった場合、前述の構成プロファイルとApple Configurator2だけでは管理する事が難しくなります。

具体的には、

- 管理者が端末を一台一台管理するにはコストがかかりすぎる

- 構成プロファイルの適用にApple Configurator2を用いると、全ての端末を直接管理者のPCに接続して作業を行なう必要があります

- 管理を個人に任せると統制がとれない

- 構成プロファイルをWebサーバーからのダウンロード形式や、メールによる配信を行った場合、実際に端末に適用するかどうかは端末利用者の手に委ねられてしまい、本当に適用してくれているかは端末を個別に確認するしかありません

- また、構成プロファイル適用後に利用者自身がその設定を任意に変更する事も可能です

- 管理者は全ての管理端末に物理的にアクセスする事が難しくなるため、リモートで全ての端末を統制・管理する仕組が必要になります

- 企業が保有している端末を現在だれが利用しているのかの管理

- 管理対象の端末の設定・ポリシーをリモートから強制的に制御

- 管理対象の端末にインストールされているアプリケーションをリモートから強制的に制御

- etc…

MDM(Mobile Device Managment)の利用

このような、ある程度の規模の企業・組織のデバイス管理を効率的に行なうためのソリューションとして、MDMというツールが存在します。

MDMでは、Apple Configurator2で運用していたような管理を、リモートからそれぞれの管理端末に適用する事が可能になります。

また、MDMはiOSだけではなく、AndroidやWindows Phoneも同様に管理する事が可能であるため、モバイルデバイスを導入されている大企業の多くで利用されています。

MDM for iOS

各ベンダーが提供するMDM製品は、それぞれの製品で設定を端末に適用する仕組を作りこんでいるわけではなく、各OSが用意しているデバイス管理用のAPIを利用して機能を実現しています。

- iOS : Configuration Profile Payload

- Android : Device Administration API

- Windows Phone : Device Management Protocol

つまり、MDMがマルチOSに対応しているといえども、管理できる内容は、OSに毎に異なります。

また、同じOSに対する管理であれば、MDM製品が異なっても出来ることはほとんど同じになります。

iOSデバイスに対応しているMDMは上述のAPIを利用している事になりますが、その実体は、構成プロファイルの仕組の上で実現されています。

このため、MDM for iOSで実現できる事は、基本的にはApple Configurator2とおなじになり、Apple Configurator2で実現出来ていたことをリモート(無線)で、多数の端末に適用できるようになったということだけになります。

MDM for iOSの仕組

- リモート環境において構成プロファイルを配信・適用する

- OTAを利用したアプリケーションの登録・更新・削除

- リモートでの各種端末情報の収集

Apple Configurator2と違うところは、MDM登録時以外にはユーザーの確認をすることなくアプリや設定をサイレント・インストールする事が可能となります。

また、ユーザーが意図的に設定やポリシーを変更する事ができないよう制限をかけることも可能です。

MDM for iOSの主な機能

- 構成プロファイルの管理

- 構成プロファイルをインストール、更新と削除をリモートで実施

- アプリの管理

- 自作アプリとApp Storeから購入したアプリの削除

- 自作アプリのインストール(ユーザーの承認が必要)

- アプリのデータを削除

- iTunes、iCloudへのバックアップの制御

- 端末の初期化/ワイプ

- 事故時のリモートでの設定情報、アプリ及び関連情報の削除

- デバイスの位置情報の取得

- リモートワイプの実施で全てのデータとアプリを削除し初期状態に戻す

- 端末のリモートロック

- 端末のパスコードの一時的な解除(ユーザーがパスワードを忘れた場合)

一般汎用アプリや私有端末を業務に活用する

モバイルデバイスを有効的に活用する方法は、独自のアプリを開発し利用するだけではありません。

- AppStoreに一般公開された汎用アプリを利用して業務を効率化させる

- 乗り換え案内、地図アプリ、ボイスレコーダー、カメラ、SNS、etc…

- ユーザー自身が最適化した私有端末を業務利用する事で業務を効率化させる

- BOYD(Bring Your Own Device)の運用

しかし、これらのような活用方法を実現しつつ、企業内のデバイスを管理するには、既存のMDM製品の機能だけでは課題があります。

MDMの課題

- アプリの利用可否しかコントロールできない

一般汎用アプリは、端末や他のアプリデータへのアクセスの有無や、自身のデータの保存先が特定できないため、情報漏洩のリスクが有あります。このため、どんなり便利な機能が備わっているアプリでも、問題となる機能以外も含めそのアプリの利用そのものを不可にするしかありません。 - 私有端末を利用する場合にプライバシーが保護されない

MDMは基本的に端末全体の管理を行います。私有端末の利用(BOYD)の場合、MDMに登録するとその端末の全ての情報がMDM管理者に公開されてしまいます。

MAM/MCMの利用

この問題を解決するためのソリューションとして、MAMやMCMという製品が注目されています。これらの製品は、端末全体を管理するのではなく、保護する領域と自由に利用出来る領域を定義し、保護すべき領域だけを企業の管理者がセキュア管理する仕組を提供するというものです。こうすることで、セキュリティを確保しつつ、汎用アプリの利用制限を撤廃し、スマートデバイスの利便性を引き出す事ができます。また、業務データを保護しつつも、個人のプライバシーにも配慮する事も可能になります。

MAM(Mobile Application Managment)

MDMがデバイス全体の管理を行うツールであったのに対し、MAMはアプリケーション毎の管理ポリシーを設定するツールになります。

MAMは以下のような機能をアプリケーション単位に設定する事が可能です。

- アプリ毎の認証

- データの暗号化

- 通信の認証と暗号化

- データの共有・コピーなどの制御

- アプリケーションを特定したワイプ

- アプリケーション毎のVPN

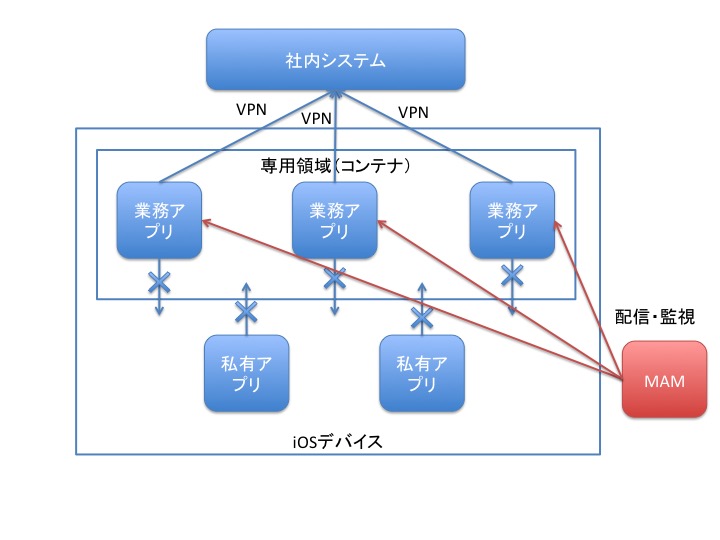

MAMの概略アーキテクチャ

実現方式

MAMはその実現方式が大きく3つに別れます。

実現方式に応じて、MAMの適用方法が変わります。

- ラッピング型

対象アプリをMAMがラップ(プロキシ)してセキュリティポリシーを適用します。

ラッピング型は一度作成したアプリを特殊なツールで加工することにより、アプリにセキュリティポリシーを適用します。 - コンテナ型

対象アプリとそのデータを専用領域(コンテナ)に格納し、コンテナ外のアプリと相互に干渉できなくします。

コンテナ型はSDKが提供され、主に開発中のアプリに組み込むことでセキュリティポリシーを適用する仕組が組み込まれます。

アプリ自体を改変するため、セキュリティポリシー以外にもログや製品独自の設定が行えるケースがあります。 - リモートアクセス型

仮想デスクトップやセキュアブラウザを利用したアプリ実行を行い、端末に一切データを残さなくする仕組です。

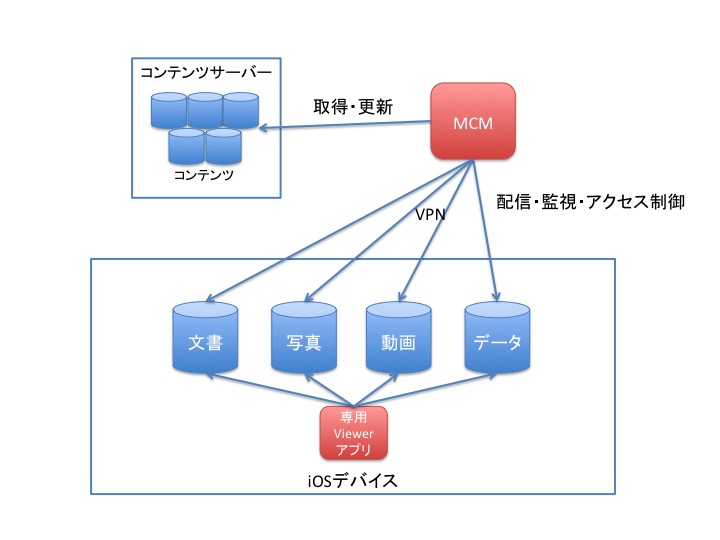

MCM(Mobile Contents Managment)

MAMがアプリ毎の管理を行うツールであったのに対し、MCMはコンテンツ(ファイル)毎の管理ポリシーを設定するツールになります。

モバイルに特化したCMSのようなイメージになります。

MCMは以下のような機能をアプリケーション単位に設定する事が可能です。

- コンテンツアクセス時の認証

- コンテンツのアクセス制御と権限管理

- コンテンツの暗号化

- コンテンツの配信・同期・回収

MCMの概略アーキテクチャ

MCMは専用のファイル共有アプリとして提供されているケースが多いです。また、コンテンツの種類毎に応じてモバイルに特化した専用ビューアが用意されています。

EMM(Enterprise Mobility Management)

MDM、MAM、MCMはそれぞれ競合するソリューションではなく、補完し合うものです。目的に合わせてそれぞれの機能を適切に組み合わせて利用する事になります。

例えば、Aの端末は私有端末なのでMAMとMCMだけ適用し、Bの端末は社有端末なのでMDMで管理する。などになります。

一方で、MDMの機能は先に述べたとおり、OSが提供するAPIを利用しているだけなので、製品ごとで差別化が難しくなっています。そこで、多くのMDM提供ベンダーが、差別化要因として、MAMやMCMの機能の提供を始めています。

こうした流れの中で、企業のデバイス管理は、MDM、MAM、MCMの全ての機能が必要不可欠になりつつあるため、これら3つの機能を総合的に提供するソリューションの名称として、EMMというキーワードが利用され始めています。

EMM製品の選定基準

ここまでで説明してきた情報を踏まえ、EMM製品を採用するに当たりどのようなポイントで製品選定を行ったら良いかを考察しました。

- 提供形態がクラウドサービス、オンプレミスのどちらを望むかを確認する

- MDMの機能だけでは差別化は難しいため、EMM製品として、MAM、MCMの機能をどれだけ提供しているかを確認する

- MAMやMCMはその仕組上、アプリ提供方法や自社の運用方式によってはサポートできないものもあるため、見極めが必要

- 管理コンソールなど使用性など、独自の作りこみ機能を比較する

BYODからCOPE、CYODへ

BYODとは、社員が持っている個人のデバイスを利用して社内の業務を行うことを指します。

このメリットは、

- 使いやすい端末を利用して業務効率を向上

- 端末の調達や基本使用料のコストを削減

というものが上げられ、数年前から注目されていますが、日本国内では普及したとは言いがたい状況です。

この背景にあるのは、

- IT部門があらゆるOS/機種の端末をサポートしきれない

- あらゆるOS/機種向けの問い合わせ対応、アプリの開発

- セキュリティポリシーの徹底が難しい

- 実はBYODのほうがコストがかかる傾向がある

- 社員間は通話料無料で通信量もシェアできる

- BYODではそういった特典が得にくい

という課題が上げられます。

これを解決するアイデアとして、最近でCOPEやCYODという方法が提唱されています。

COPE(Corporate Owned, Personally Enabled)

会社で支給するデバイスを個人で利用する事を許可するという方法になります。

仕事で使う電話代や通信料は会社負担とし、個人利用分は個人が払う形をとります。

CYOD (Choose Your Own Device)

私有端末の利用を許可する変わりに、会社が選別した機種から選定させるという方法です。

MAM/MCMを導入してセキュリティリスクを軽減した上で、COPEやCYODを活用することにより、従来BYODで達成したかった目的を実現する事が可能になってきています。

企業のスマートデバイス活用を支援するNCDC

いかがでしたでしょうか。この情報を少しでも企業のスマートデバイス管理に役立てていただけるとうれしいです。

NCDCは、モバイルアプリの受託開発や、アプリ開発の高速化を支援する独自のプロダクト「AppPot」の提供を通じて、企業のスマートデバイス活用を支援しています。

スマートデバイスの業務活用についてお悩みの方・ご検討中の方は、ぜひお気軽にご相談ください。